Tópicos

- Introdução

- O que é o Golpe do Celular Clonado?

- Como ocorre o Golpe do Celular Clonado?

- Quais são os perigos de ter o Celular Clonado?

- Celular Clonado: Como saber?

- Celular Clonado: O que fazer?

- Como se proteger do Golpe do Celular Clonado?

- Conclusão

Atualmente os Smartphones fazem parte da vida de quase todas as pessoas (inclusive as crianças). Nós usamos Smartphones para entretenimento, enviar mensagens, verificar os e-mails, acessar as redes sociais, salvar anotações, tirar fotos, transferir dinheiro, pagar as contas, e até fazer ligações. Nossos Smartphones têm sido essenciais em nossas vidas. No Brasil, temos o costume de chamar o Smartphone de “celular”, então seguirei me referindo a ele dessa forma neste artigo.

Se você já perdeu o seu celular alguma vez, deve conhecer aquela sensação desesperadora de verificar todos os seus bolsos, e bolsas, e chegar àquela temível constatação: “Perdi meu celular!”. Porém há ainda outro transtorno que pode ser equivalente, ou até pior que aquele: ter o Celular Clonado.

Neste artigo iremos explicar como funciona o golpe do Celular Clonado, como identificá-lo, e o que fazer para se proteger.

O que é o Golpe do Celular Clonado?

Antes de explicar o que é o golpe do celular clonado, é importante dar uma noção básica do que é e qual é a função do Cartão SIM (conhecido popularmente no Brasil como “Chip”).

O Cartão SIM (Chip) é um pequeno módulo de plástico com um circuito impresso. Neste circuito são armazenadas informações para identificar o assinante da linha e seu número de telefone. O Chip vem com um número de ID, como se fosse um DNA, e é único no mundo todo. Quando contratamos um plano de telefonia celular, nosso número de telefone é vinculado a um Chip (ao um ID único). Com isto a operadora de telefonia consegue nos identificar quando colocamos esse Chip num aparelho Celular.

Então, o que é o golpe do Celular Clonado? O golpe do celular clonado ocorre quando o criminoso vincula o número de celular da vítima a um novo Chip (cartão SIM). É como se o seu número de celular fosse sequestrado. Esse golpe também é conhecido como “SIM Swap” (Troca de SIM) ou “SIM Hijack” (Sequestro de SIM). Assim o criminoso pode instalar esse Chip num aparelho celular e ter acesso à sua linha telefônica, como também às mensagens de texto SMS. Mas esta fase é apenas o início do golpe.

Como ocorre o Golpe do Celular Clonado?

Infelizmente os criminosos utilizam vários métodos para aplicarem o golpe do celular clonado. Tudo vai depender da quantidade de informação em posse dos criminosos, grau de dificuldade, nível de burocracia e segurança da operadora relacionada, etc. Os recentes vazamentos de dados facilitaram bastante à vida dos criminosos.

1- Engenharia Social

Neste método o criminoso está de posse dos seus dados pessoais. Vale destacar que esses dados, oriundos de vazamentos, são comercializados na internet por outros criminosos. São listas com nome completo, endereço, telefone, CPF, RG, etc. Existem listas que disponibilizam a foto da pessoa, fotos de documentos, e até números de cartão de crédito com o código de segurança.

De posse dessas informações o criminoso entra em contato com a operadora de celular e, se passando pela vítima, diz que está com um novo Chip e precisa ativá-lo na sua linha. Os criminosos costumam dar como justificativa o roubo do celular, ou que o celular foi perdido junto com o Chip, ou que o Chip parou de funcionar ou está danificado.

Então o atendente da operadora irá exigir uma série de informações para identificar o assinante. Como o criminoso está de posse de todas elas, convencerá facilmente o atendente a vincular o número de celular da vítima ao novo Chip. E assim a vítima terá o seu celular clonado.

2- Documentos Falsos

Este método é parecido com o anterior, porém utiliza documentos falsos. De posse de dados vazados, o criminoso confecciona documentos falsos com os dados da vítima. Com esses “documentos”, o estelionatário vai até uma loja física da operadora e se apresenta como a vítima.

Com a mesma justificativa do método anterior, o criminoso convence o funcionário da operadora a vincular o número de celular da vítima a um novo Chip. E com isto temos mais um celular clonado pelos bandidos.

3- Propinas para Funcionários Corruptos

Outro método utilizado pelos criminosos é pagar propina para funcionários corruptos de operadoras de celular. Desta forma o objetivo é alcançado sem muitas dificuldades, pois o próprio funcionário da operadora auxilia os criminosos na prática do golpe. Por conta da facilidade e maior chance de êxito, é o método mais utilizado. Existem várias formas de abordagem.

O criminoso aborda algum funcionário de alguma operadora e oferece dinheiro para que este faça o serviço. Geralmente o funcionário escolhe uma vítima aleatória e vincula o número de telefone da mesma a um Chip de posse do Criminoso. Mas também ocorrem casos em que o criminoso escolhe uma vítima específica, a partir de uma lista de vazamento de dados. Faz parte também do serviço o envio das informações que constam no cadastro da vítima para o criminoso. Neste caso um valor fixo é pago para cada celular clonado pelo funcionário.

Outra forma de abordagem comum é quando o criminoso “contrata” o funcionário da operadora para fazer parte da quadrilha. Essas quadrilhas são formadas por várias pessoas, cada uma com uma função específica. Neste tipo de organização, cada membro do grupo recebe uma porcentagem dos valores roubados das vítimas, inclusive o funcionário da operadora que está envolvido. Um caso que chamou bastante a atenção ocorreu em 2019: uma quadrilha conseguiu clonar mais de cinco mil Chips no Brasil. Dentre os presos, havia um funcionário de uma operadora de celular.

Há ainda situações em que algum hacker oferece dinheiro a um funcionário da operadora de celular, para que este instale um Malware em algum computador da operadora. Este Malware acaba permitindo que o Hacker invada a rede da operadora, tenha acesso ao sistema, e assim aplicar o golpe do celular clonado. Esta situação ocorreu com a empresa AT&T em 2019.

4- Ataques de Phishing

Neste método o hacker envia uma série de e-mails falsos para os funcionários da operadora de celular (leia nosso artigo sobre como identificar um e-mail falso). Nestes e-mails podem ter links para páginas falsas de login, links com Malware, ou anexos maliciosos. O objetivo do hacker é conseguir capturar senhas de login ou conseguir acesso ao computador do funcionário. Assim ele poderá aplicar o golpe do celular clonado.

5- Celular Clonado como Serviço

Por incrível que possa parecer, é possível comprar pela internet o serviço de clonagem de Chips. Se o criminoso quer clonar o celular de alguém, mas não sabe como fazer, ele pode contratar este serviço de outro criminoso. Geralmente este serviço é negociado pelas redes sociais. O preço varia de R$ 70,00 a R$ 250,00 por celular clonado, dependendo da operadora e da vítima.

Quais são os perigos de ter o Celular Clonado?

Atualmente, nosso número de celular é o nosso “documento” de identificação em vários serviços online. Ele é o nosso “nome de usuário” em muitas plataformas. Essa sequência de dígitos está cada vez mais conectada a aplicativos e serviços online, que fazem parte da nossa vida. Seu número de celular pode ser considerado um identificador ainda mais forte do que seu nome completo, devido à quantidade de homônimos que existem. Portanto, os transtornos que podem ser ocasionados por um celular clonado são incalculáveis.

Sabendo disso, o que um criminoso pode fazer com a posse de um número de celular clonado? Muita coisa… A primeira coisa que o criminoso irá fazer é alterar as senhas de todos os seus aplicativos e serviços online. Muitos aplicativos que utilizamos no celular utilizam códigos de verificação enviados por SMS. O criminoso pode acessar sua conta de e-mail facilmente utilizando o recurso “Esqueci minha Senha”. Basta ele informar o número do celular, será enviado um código de segurança via SMS, e pronto: o criminoso poderá cadastrar uma nova senha na sua conta de e-mail.

Ter a conta de e-mail invadida é só o começo. A partir da sua conta de e-mail, o criminoso também pode invadir suas redes sociais utilizando o mesmo método. Dentro da sua rede social o criminoso pode coletar mais informações suas, entrar em contato com os seus amigos (se passando por você), e aplicar novos golpes. Um dos golpes mais utilizados pelos criminosos, após conseguir um número de celular clonado, é o Golpe do Whatsapp (leia nosso artigo sobre esse golpe).

Além disso, o criminoso pode invadir seus aplicativos de pagamento digital, aplicativos de compras e até a sua conta bancária. Ele pode fazer novos cadastros em seu nome, realizar empréstimos, solicitar cartões de crédito, etc. Pode fazer tudo isso apenas estando de posse do seu número de celular clonado. O prejuízo pode ser enorme e irreparável.

Celular Clonado: Como saber?

Como saber se o seu celular foi clonado? Existem alguns sinais que podem indicar que a vítima teve o celular clonado. Estes são os mais comuns:

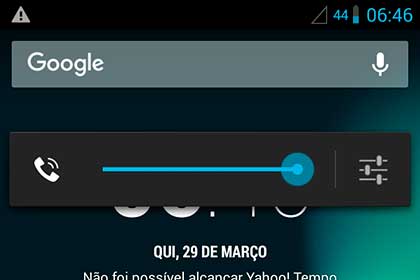

- Celular “Sem Serviço”;

- Não realiza e nem recebe chamadas telefônicas;

- Não envia e nem recebe SMS;

- Não navega na internet.

Em alguns casos, a operadora envia uma mensagem de texto informando que o Cartão SIM do seu número de celular foi alterado. Em seguida o celular fica “Sem Serviço”.

Celular Clonado: o que fazer?

Se ocorrer algum dos sinais mencionados acima, e você desconfiar que o seu celular foi clonado, entre em contato imediatamente com a operadora! Informe o ocorrido para o atendente, e peça para verificar se não houve uma troca de Chip no número do celular. Quanto mais rápido você agir, menos tempo o criminoso terá para invadir suas contas.

Um detalhe importante: se o seu celular for clonado, você não conseguirá realizar chamadas do seu aparelho. Para realizar o procedimento acima, você precisará utilizar o celular de outra pessoa ou um telefone fixo. Anote na agenda do seu celular todos os números de contato da sua operadora. Assim você perderá menos tempo procurando os números quando precisar entrar em contato com a operadora.

Como se proteger do golpe do Celular Clonado?

Como vimos nos tópicos anteriores, a fraude sempre ocorre na operadora de celular, em diversos tipos de situações. Portanto, o assinante da linha não pode evitar que o seu celular seja clonado. Porém, existem alguns cuidados que o usuário pode ter para tentar impedir que suas contas de aplicativos e serviços online sejam invadidas. Essas dicas ajudarão o usuário a ganhar mais tempo enquanto tenta recuperar o celular clonado.

- Entre em contato com sua operadora imediatamente. Se desconfiar que “caiu” no golpe do celular clonado, entre em contato com a operadora e verifique se o seu número foi vinculado a outro Chip. Caso haja muita burocracia, diga que o seu celular foi perdido e solicite o bloqueio da linha. É melhor ficar algumas horas sem acesso à linha telefônica, do que ter suas contas invadidas.

- Ative a verificação em duas etapas em seus aplicativos e serviços online. Esta ação pode evitar, por exemplo, o Golpe do Whatsapp (leia nosso artigo). Se o criminoso tentar ativar a sua conta em outro dispositivo, será exigida uma senha, além do código SMS. Assim o criminoso não conseguirá invadir a sua conta.

- Proteja seu e-mail principal. Quando um criminoso consegue clonar o celular de uma vítima, a primeira coisa que ele faz é invadir o seu e-mail principal. Depois que ele tem acesso ao seu e-mail principal, ele conseguirá invadir todos os aplicativos e serviços que estejam vinculados a esta conta de e-mail, como redes sociais e aplicativos de compras. Ative um segundo fator de autenticação na sua conta de e-mail que não seja o SMS.

- Desabilite o Token por SMS. Por conta da fragilidade do sistema de telefonia móvel, os códigos de segurança via SMS (Tokens) se tornaram bastante inseguros. Muitos aplicativos e serviços online disponibilizam outros fatores de autenticação além do SMS, como o Google Authenticator. Com ele você não fica vulnerável ao SMS.

- Proteções extras contra o “SIM Swap”. Algumas operadoras de celular fornecem proteções extras para evitar que seu celular seja clonado, criando “camadas” de segurança para quando uma troca de Chip é solicitada. Entre em contato com a sua operadora de celular e pergunte se há este recurso.

- Cuidado com as suas informações sensíveis. Evite publicar suas informações sensíveis em redes sociais, tais como telefone, e-mail, endereço, etc. Muitos criminosos coletam essas informações nas redes sociais. Configure suas redes sociais para não exibirem estas informações publicamente.

- Cuidado com aplicativos que solicitam seu número de telefone, ou que solicitam acesso a sua agenda de contatos. Recentemente um aplicativo “gratuito” chamado TrueCaller foi acusado de invadir a privacidade e expor os dados dos usuários. Para quem não sabe, o aplicativo TrueCaller funciona como um identificador de chamadas, informando quem está ligando, mesmo que o número não esteja na sua agenda de contatos. Como o aplicativo consegue fazer isso? Justamente acessando a agenda de contatos dos usuários. Quando o usuário instala o aplicativo, todos os seus contatos são enviados para um banco de dados no servidor da TrueCaller. Lá eles processam todas essas listas capturadas, e formam um banco de dados gigantesco com o nome da pessoa e seu número de telefone. O problema é que existe uma versão paga do aplicativo, e quem utiliza esta versão, tem acesso a esta lista. Portanto, basta você estar na agenda de contatos de alguém que utiliza o aplicativo, para que seu número de telefone, que você não divulga para ninguém, seja exposto.

Conclusão

Como mostrou o artigo, quanto mais dependemos da tecnologia, mais relaxados e vulneráveis ficamos. Portanto devemos nos manter atentos e sempre informados do que está acontecendo. Isso não significa que a tecnologia é algo ruim, pois ela veio para facilitar nossas vidas, mas que devemos ter cuidado e atenção ao utilizá-la.

Leia também o nosso artigo sobre o “Golpe do Whatsapp“, e saiba como evitá-lo e se proteger.

A melhor solução é sempre a prevenção. Caso precise de suporte e de mais informações sobre o tema, entre em contato conosco. Conheça, também, nossos serviços de TI.